Peligros en las plataformas de compraventa: ¿Cómo evitar caer en timos? 21 Feb 2:59 AM (last month)

Peligros en las plataformas de compraventa: ¿Cómo evitar caer en timos?

La compra en plataformas de compraventa de segunda mano ya sea de muebles, libros o ropa, se ha convertido en una tendencia creciente, especialmente entre los jóvenes.

Impulsados por la preocupación por el cambio climático y el reciclaje, cada vez más personas optan por adquirir productos en tiendas de antigüedades y de segundas oportunidades, tanto físicas como online.

Entre estas plataformas, Vinted destaca como una de las plataformas más populares para este tipo de transacciones, y es utilizada por millones de personas cada día para comprar y vender prendas a precios competitivos. Sin embargo, los ciberdelincuentes no han tardado en aprovecharse de la popularidad de estos servicios, intentando realizar estafas y fraudes a los consumidores.

Su objetivo principal es robar dinero, obtener credenciales de acceso a cuentas o acceder a tus dispositivos. Estos delincuentes suelen hacerse pasar por vendedores y te piden que realices el pago fuera de la plataforma, te solicitan tu número de teléfono para enviarte un SMS con un enlace fraudulento, o intentan que realices un Bizum externo.

Las tácticas que utilizan para engañar a los usuarios son innumerables, y buscan sacarte de la plataforma para evitar ser rastreados y denunciados. Estas estafas no se limitan a Vinted, también se extienden a otras plataformas de compraventa.

Por ello, aunque las plataformas estén concienciadas y eviten al máximo los fraudes, te dejamos aquí una serie de recomendaciones para protegerte y evitar caer en estas estafas.

TIPS PARA PROTEGERTE DE LOS TIMOS:

- Revisa las valoraciones del perfil de vendedor.

- Verifica el perfil, y comprueba si el vendedor se ha registrado recientemente (los perfiles fraudulentos suelen llevar poco tiempo en la plataforma).

- No realices transacciones por otro medio que no sea la plataforma oficial.

- Desconfía si el vendedor te pide seguir la venta fuera de la web.

- Evita dar tu número de teléfono al vendedor si no es estrictamente necesario, nunca compartas tus datos fuera de la tienda oficial.

- Ten en cuenta que nunca te pedirán datos a través del correo o SMS.

- No confíes en las ofertas “demasiado llamativas”.

- Contacta con los centros de ayudas de la plataforma si crees que hay algo raro.

- Comprueba siempre el estado de tu pedido, y haz el seguimiento desde la página oficial.

La entrada Peligros en las plataformas de compraventa: ¿Cómo evitar caer en timos? se publicó primero en Áudea.

Gestión de Riesgos de Ciberseguridad de Proveedores: Clave para la Protección Empresarial en la Era Digital 4 Feb 3:15 AM (2 months ago)

Gestión de Riesgos de Ciberseguridad de Proveedores: Clave para la Protección Empresarial en la Era Digital

En el digitalizado mundo empresarial actual, la Gestión de Riesgos de Ciberseguridad de Proveedores se ha convertido en un pilar esencial para el éxito y la continuidad de cualquier organización. A medida que las amenazas cibernéticas evolucionan y la dependencia de terceros para funciones críticas aumenta resulta imprescindible desarrollar y mantener una estrategia robusta para salvaguardar la integridad de los sistemas y los datos corporativos. Este artículo profundiza en la vital importancia de la gestión de riesgos de ciberseguridad de terceros, desglosando los procesos clave y presentando las mejores prácticas para identificar, evaluar y mitigar los riesgos asociados. Descubre cómo proteger tu empresa frente a las crecientes amenazas del entorno digital mientras colaboras de manera segura y eficiente con tus proveedores.¿Qué es la Gestión de Proveedores?

La Gestión de Ciberseguridad de Proveedores (Third-Party Risk Management, TPRM) se refiere al conjunto de actividades destinadas a seleccionar, evaluar y supervisar a los proveedores con el objetivo de reducir los riesgos asociados. Estos riesgos pueden variar desde problemas operativos hasta amenazas de Ciberseguridad. Los proveedores pueden incluir desde empresas de software y servicios de TI hasta proveedores de redes y otros servicios esenciales para el funcionamiento de la empresa.Importancia de la Gestión de Proveedores

Selección de Proveedores: Primer Paso Crucial La selección de proveedores es una de las etapas más críticas en la gestión de riesgos. Durante este proceso, es esencial evaluar no solo las capacidades técnicas y comerciales del proveedor, sino también su postura en términos de ciberseguridad. Implementar procedimientos como las solicitudes de cotización y las solicitudes de propuesta que incluyan evaluaciones de seguridad permite a la empresa identificar posibles riesgos desde el inicio. Este enfoque proactivo no sólo ayuda a mitigar amenazas potenciales, sino que también asegura que los proveedores seleccionados cumplan con los estándares de seguridad requeridos. Negociación de Contrato: Definiendo Expectativas Claras Una vez seleccionado el proveedor, la negociación del contrato debe incluir cláusulas específicas de seguridad alineadas con marcos de riesgo reconocidos, como, por ejemplo, ISO, NIST o COBIT. Estas cláusulas establecen de manera clara las responsabilidades del proveedor y las expectativas de la empresa, ofreciendo una base sólida para la gestión de riesgos a lo largo de la relación contractual. Incluir términos detallados sobre la protección de datos, la respuesta a incidentes y las auditorías de seguridad garantiza que ambas partes comprendan y acepten sus roles en la protección de la información sensible. Incorporación de Proveedores: Integración Segura y Eficiente La incorporación de proveedores debe realizarse siguiendo los procesos y utilizando las herramientas adecuadas para asegurar que todas las diligencias necesarias sean completadas. Esto incluye activar los equipos y áreas de políticas relevantes, como las adquisiciones, la privacidad y la seguridad de proveedores, para garantizar una integración segura y eficiente. Asegurarse de que cada nuevo proveedor cumpla con los requisitos de seguridad antes de iniciar la colaboración no sólo protege la infraestructura digital de la empresa, sino que también establece un estándar de seguridad que todos los proveedores deben seguir.Seguimiento y Gestión de Riesgos

Una vez incorporado el proveedor, es de vital importancia monitorear continuamente su desempeño y los riesgos asociados. Esta monitorización debe incluir la evaluación de riesgos como el incumplimiento de contratos, demandas, problemas de seguridad de datos y pérdida de propiedad intelectual. Además, es esencial estar atentos a cualquier acción del proveedor que pueda interrumpir las operaciones de la empresa.Mejores Prácticas para la Gestión de Riesgos

Priorización del inventario de proveedores: no todos los proveedores tienen el mismo nivel de importancia o nivel de riesgo. Es crucial segmentar a los proveedores en diferentes niveles de criticidad y riesgo para enfocar los recursos y esfuerzos en aquellos que representan mayores riesgos para la empresa.

Automatización de procesos: implementar automatizaciones en áreas clave del ciclo de vida de la Gestión de Proveedores puede mejorar la eficiencia y reducir errores. Esto incluye desde la incorporación y evaluación de riesgos hasta la generación de informes y notificaciones.

Evaluación de riesgos más allá de la Ciberseguridad: aunque los riesgos de Ciberseguridad son una preocupación principal, es importante considerar otros tipos de riesgos, como los riesgos reputacionales, estratégicos, financieros, operativos, geográficos y geopolíticos. Una visión integral de todos los posibles riesgos permite una gestión más completa y eficaz.

Priorización del inventario de proveedores: no todos los proveedores tienen el mismo nivel de importancia o nivel de riesgo. Es crucial segmentar a los proveedores en diferentes niveles de criticidad y riesgo para enfocar los recursos y esfuerzos en aquellos que representan mayores riesgos para la empresa.

Automatización de procesos: implementar automatizaciones en áreas clave del ciclo de vida de la Gestión de Proveedores puede mejorar la eficiencia y reducir errores. Esto incluye desde la incorporación y evaluación de riesgos hasta la generación de informes y notificaciones.

Evaluación de riesgos más allá de la Ciberseguridad: aunque los riesgos de Ciberseguridad son una preocupación principal, es importante considerar otros tipos de riesgos, como los riesgos reputacionales, estratégicos, financieros, operativos, geográficos y geopolíticos. Una visión integral de todos los posibles riesgos permite una gestión más completa y eficaz.

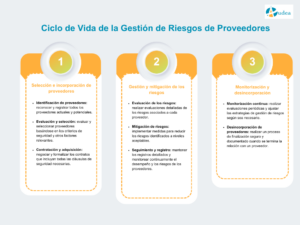

Ciclo de Vida de la Gestión de Riesgos de Proveedores

El ciclo de vida de la Gestión de Riesgos de Proveedores debe incluir tres etapas principales, las cuales se nombran a continuación.- Selección e incorporación de proveedores

- Identificación de proveedores: reconocer y registrar todos los proveedores actuales y potenciales.

- Evaluación y selección: evaluar y seleccionar proveedores basándose en los criterios de seguridad y otros factores relevantes.

- Contratación y adquisición: negociar y formalizar los contratos que incluyan todas las cláusulas de seguridad necesarias.

- Gestión y mitigación de riesgos

- Evaluación de riesgos: realizar evaluaciones detalladas de los riesgos asociados a cada proveedor.

- Mitigación de riesgos: implementar medidas para reducir los riesgos identificados a niveles aceptables.

- Seguimiento y registro: mantener los registros detallados y monitorear continuamente el desempeño y los riesgos de los proveedores.

- Monitorización y desincorporación

- Monitorización continua: realizar evaluaciones periódicas y ajustar las estrategias de gestión de riesgos según sea necesario.

- Desincorporación de proveedores: realizar un proceso de finalización seguro y documentado cuando se termina la relación con un proveedor.

La Gestión de Riesgos de Ciberseguridad de proveedores es una disciplina esencial para proteger a las empresas de las crecientes amenazas cibernéticas y operativas. Adoptar una estrategia integral que incluya la selección, evaluación, monitorización y desincorporación de proveedores, así como la implementación de mejores prácticas y automatización, puede mejorar significativamente la seguridad y la resiliencia de la empresa.

La Gestión de Riesgos de Ciberseguridad de proveedores es una disciplina esencial para proteger a las empresas de las crecientes amenazas cibernéticas y operativas. Adoptar una estrategia integral que incluya la selección, evaluación, monitorización y desincorporación de proveedores, así como la implementación de mejores prácticas y automatización, puede mejorar significativamente la seguridad y la resiliencia de la empresa.

Te invitamos a ver el video resumenLa clave está en entender que la Gestión de Ciberseguridad de Proveedores no es un proceso estático, sino un esfuerzo continuo que requiere la atención y adopción constante para enfrentar los desafíos del entorno empresarial actual.

Estíbaliz Busto Pérez de Mendiguren

Senior GRC consultant

La entrada Gestión de Riesgos de Ciberseguridad de Proveedores: Clave para la Protección Empresarial en la Era Digital se publicó primero en Áudea.

El Día Internacional de Protección de Datos 28 Jan 1:19 AM (2 months ago)

El Día Internacional de Protección de Datos

Como cada 28 de enero, se celebra el Día Internacional de la Protección de Datos, cuyo principal objetivo es concienciar y sensibilizar sobre la importancia que tiene la protección del tratamiento de datos personales para las organizaciones y, por otro lado, dar a conocer a los ciudadanos cuáles son sus derechos y responsabilidades en torno a la protección de datos. El origen de este Día lo encontramos en la firma del Convenio 108, considerado como el primer y único (a día de hoy) instrumento internacional vinculante en esta materia. Por lo tanto, lo anterior no deja de ser inesperado, pues estamos hablando de que hasta hace poco más de cuarenta años, no se comenzó a regular este derecho fundamental de la protección de nuestros datos personales. Actualmente, cabe recordar que las dos principales normativas que rigen en nuestro país en materia de protección de datos personales son: (i) El Reglamento General de Protección de Datos (RGPD), que aplica a los Estados miembros de la Unión Europea; y (ii) la Ley Orgánica de Protección de Datos y Garantía de los Derechos Digitales (LOPDGDD), de ámbito nacional.Pero ¿en qué consiste la Protección de Datos y porqué reviste de tanta importancia?

Tal y como hemos indicado anteriormente, el Derecho a la Protección de Datos es un Derecho Fundamental, amparado por el artículo 18.4 de la Constitución Española, en el que se recoge la obligación de limitar el uso de la informática para garantizar el honor, la intimidad personal y familiar de los ciudadanos, así como el pleno ejercicio de sus derechos. Por lo tanto, teniendo en cuenta la constante evolución y transformación de las tecnologías y el mundo digital en el que vivimos, a través del cual realizamos multitud de actividades e interacciones, debemos ser conscientes de los riesgos a los que nos enfrentamos y tomar conciencia de lo que estamos haciendo con nuestros datos. Una conciencia sobre el valor de los datos que influye, de manera directa, en las decisiones adoptadas a la hora de la contratación de servicios. De esta forma, incorporar la protección de datos a la estrategia del negocio de las empresas, va a repercutir positivamente, no solo en la seguridad y cumplimiento normativo de la misma, sino también en la competitividad y en la reputación de la empresa, evitando posibles sanciones por incumplimientos de la normativa. Por tanto, cada vez somos más conscientes de que el efectivo cumplimiento en materia de protección de datos se ha ido consolidando como un valor añadido y punto de distinción entre unas empresas y otras.A continuación, os recordamos los aspectos principales a tener en cuenta para garantizar el efectivo cumplimiento del RGPD y la LOPDGDD:

- Designación de un Delegado de Protección de Datos (DPD o DPO), en los casos previstos en la normativa. Sus funciones principales son informar y asesorar a la organización en materia de protección de datos, así como supervisar el cumplimiento de lo dispuesto en el RGPD y la LOPDGDD, cooperando con la autoridad de control y siendo el punto de unión entre esta y la entidad.

- Creación e implantación de un Registro de Actividades de Tratamiento (RAT) que recogerá los tratamientos de datos personales llevados a cabo en la organización y deberá contener, como mínimo, la información contemplada en el artículo 30 del RGPD.

- Formalización de contratos con los terceros con acceso a los datos que actúan como encargados de tratamiento, de acuerdo con lo dispuesto en el artículo 28 RGPD.

- Realización de análisis de riesgos sobre los tratamientos de datos efectuados para valorar su impacto en los derechos y libertades de las personas físicas. Así, respecto de aquellos que puedan entrañar un alto riesgo para estas personas físicas, las organizaciones deberán realizar una Evaluación de Impacto de Protección de Datos (EIPD o PIA) con el objetivo de minimizar los riesgos que dicho tratamiento conlleve sobre los intereses y libertades de los interesados.

- Implantación de procedimientos y políticas para la atención de las solicitudes de derechos de los interesados, para la gestión de las brechas de seguridad, para garantizar la privacidad desde el diseño y por defecto, así como para garantizar el cumplimiento del resto de las obligaciones de la normativa, como, por ejemplo, respecto del deber de información.

- Formación y concienciación a las personas trabajadoras de la organización en materia de privacidad y seguridad.

Por último, desde Áudea queremos aportar nuestro granito de arena a este día, resaltando las principales novedades, cambios y datos más relevantes en materia de Protección de Datos, durante este último año 2024:

- El nuevo criterio de la AEPD en el uso de datos biométricos (como la huella dactilar o el reconocimiento facial) para el control de presencia y acceso a instalaciones, lo que ha conllevado en general a su prohibición. La AEPD dejó ver que no existe base de legitimación alguna que justifique el tratamiento de datos biométricos con la finalidad de registro horario y/o control de acceso poniendo, además, en duda la proporcionalidad de este tipo de tratamientos al considerar que pueden existir medios menos invasivos para la privacidad de los interesados para lograr el mismo fin.

- Nueva guía sobre el uso de cookies para herramientas de medición de audiencia, complementaria a la Guía sobre el uso de las cookies, que establece los criterios para poder considerar determinadas cookies o tecnologías equivalentes de medición exentas de la obligación de obtener el consentimiento del usuario. En concreto aquellas cookies utilizadas con el fin de obtener estadísticas de tráfico o de rendimiento y siempre y cuando estas cumplan con una serie de condiciones.

- El sistema de verificación de la edad propuesto por la AEPD, cuyo objetivo es verificar la edad y proteger a las personas menores de edad en internet ante el acceso a contenidos inadecuados catalogados como contenidos para adultos.

- La aprobación del Reglamento de Inteligencia Artificial (IA) que será plenamente exigible en España a finales de 2026 y cuyos objetivos son, por un lado, garantizar que los sistemas de IA introducidos en el mercado europeo y utilizados en la Unión Europea sean seguros, respeten los Derechos Fundamentales y los valores de la Unión Europea y, por otro lado, estimular la inversión y la innovación en el ámbito de la IA en Europa.

- Incremento de los expedientes derivados de brechas de seguridad por la falta de adopción de medidas de seguridad, enfatizando, así, la importancia de que responsables y encargados del tratamiento implementen medidas de seguridad en las operaciones de tratamiento de datos personales que realicen.

- Incremento de procedimientos sancionadores relacionados con actividades de videovigilancia, publicidad no deseada, uso de cookies, así como el tratamiento de datos sin contar con legitimación suficiente o no informar correctamente.

Henar Arias Fraile

Departamento Legal

La entrada El Día Internacional de Protección de Datos se publicó primero en Áudea.

¿Cómo se comporta un ataque de Ransomware, como identificarlo y cómo actuar ante este? 18 Dec 2024 11:12 PM (3 months ago)

¿Cómo se comporta un ataque de Ransomware, como identificarlo y cómo actuar ante este?

El Ransomware es considerado como uno de los malware más peligrosos y costosos tanto para usuarios como para organizaciones. Aunque este término es muy reconocido, muchas personas aún desconocen cómo funciona exactamente y como protegerse adecuadamente ante este tipo de malware. El Ransomware está diseñado para cifrar o encriptar archivos de sistemas informáticos haciéndolos inutilizables e incluso puede dañar el funcionamiento de los equipos informáticos, además el peligro no sólo está en el cifrado, sino; en que puede propagarse a otros sistemas, y en muchos casos tienen la capacidad exfiltrar (robar, secuestrar) información incluso antes de dejarla inservible. Lo anterior puede tener consecuencias tanto operativas como legales, ya que la exfiltración de datos personales o confidenciales puede violar regulaciones de protección de datos personales, exponer al objetivo a sanciones severas ante la ley, clientes, pérdida de confianza y perjudicar la imagen del afectado.FORMAS MÁS FRECUENTES DE INFECCIÓN POR RANSOMWARE

Las Principales causas de infección suelen ser:- Falta de políticas de seguridad o su incumplimiento: No tener normas o protocolos claros para el manejo de la información y acceso a sistemas pude dejar vulnerable a un usuario u organización.

- Software Antivirus o Antimalware desactivado o desactualizado: Inexistente, deshabilitado, desactualizado o en mal funcionamiento, pueden facilitar la consecución de objetivos de un Ransomware o a un atacante.

- Cuentas comprometidas: Cuentas de usuario, privilegiadas, de administrador o de servicio, son un punto crítico de entrada.

- Puertos USB habilitados para dispositivos extraíbles: El uso de estos medios extraíbles sin restricción, facilitan el ingreso de malware en los equipos (incluido el Ransomware) y también permite que se guarden copias del malware en estos medios para propagarse a equipos fuera de la red.

- Navegación por sitios inseguros o sospechosos: Son una vía común para propagar malware y distribuir Ransomware.

FASES DE UN ATAQUE DE RANSOMWARE

A continuación, se describen las principales fases por las que pasa un ataque de Ransomware, aunque no todos los ataques son idénticos, estas fases suelen ser las más comunes.- Reconocimiento externo

- Infiltración

- Reconocimiento interno

- Desactivación de defensas

- Persistencia

- Exfiltración

- Cifrado

- Nota de rescate o secuestro

CONSEJOS CLAVE

Prevención:

- Política de contraseñas seguras: Utiliza contraseñas complejas y únicas para cada cuenta, especialmente para cuentas privilegiadas.

- Cambio periódico de contraseñas: Implementa un periodo regular para cambiar contraseñas, especialmente en cuentas de acceso crítico sin olvidar cuentas de usuario, de administrador y de servicio.

- Autenticación multifactor (MFA): Habilita MFA siempre que sea posible para añadir una capa adicional de seguridad.

- Concienciación sobre phishing: Realiza campañas continuas para educar a los usuarios sobre los riesgos del phishing y cómo detectarlo. El Ransomware puede obtener la información inicial del ataque o ingresar directamente al sistema por medio de un phishing exitoso.

- Mantenimiento y actualizaciones regulares: Mantén el sistema operativo, el software de aplicaciones y las herramientas de seguridad siempre actualizadas para mitigar vulnerabilidades conocidas.

- Análisis de vulnerabilidades y pentesting: Realiza pruebas de penetración y análisis de vulnerabilidades de manera periódica para identificar puntos débiles en los sistemas que componen la red.

- Inteligencia de amenazas: Implementa sistemas o controles de inteligencia de amenazas para identificar comportamientos sospechosos o patrones de ataque conocidos.

- Segmentación de red: La separación de distintas subredes mediante Firewalls, VLANs y otras herramientas de segmentación de red consiguen ralentizar y, en los mejores casos, limitar la propagación del Ransomware dentro de la infraestructura.

- Principios de privilegios mínimos: Configurar los niveles de acceso mínimos y estrictamente necesarios (ZeroTrust) para cada usuario y servicio dificulta o evita los intentos de movimientos laterales del Ransomware.

- Protecciones contra macros y scripting: La mayoría de los Ransomware hacen uso de las macros de Office o ejecutan scripts con herramientas comunes del sistema, como Bash, POSIX shell, PowerShell, etc. Desactivar o restringir su uso puede ser crucial para evitar la infección inicial.

- Cumplimiento Normativo: hoy en día existen múltiples marcos de cumplimiento, o regulaciones de seguridad de la información que tratan de estandarizar medidas de seguridad para minimizar impactos debido, entre otros, a este tipo de ataque.

Detección:

- Monitoreo de tráfico de red: Presta atención al tráfico de salida, especialmente hacia servidores de almacenamiento o sitios web sospechosos que puedan estar asociados con el ataque.

- Alertas por desactivación de antivirus y sistemas de protección: Configura alertas para cualquier intento de desactivación de los sistemas de protección.

- Monitorización de comportamiento inusual: Vigila cualquier actividad inesperada, como la ejecución de comandos no autorizados, el cifrado masivo de archivos y uso de aplicaciones como PSEXEC.

- Uso de herramientas avanzadas de detección de malware: Utiliza software de detección avanzado que identifique comportamientos típicos de Ransomware, como cambios en la extensión de los archivos o intentos de cifrado.

- Centralización y correlación de eventos: Poseer una herramienta (SIEM) es útil para centralizar, correlacionar y analizar los eventos/logs en un mismo sitio, de forma que así sea más fácil detectar fallos, patrones, amenazas o ataques en curso.

Recuperación:

- Playbooks de respuesta: Desarrolla y mantiene un plan de respuesta a incidentes que incluya procedimientos específicos para ataques de Ransomware. Adicionalmente a la mitigación técnica, hay que considerar la necesidad de mitigación legal y reputacional de la empresa, de manera que permita responder ¿Cómo se va a comunicar? ¿Hay que hacer frente a una multa? ¿Cómo se determina la responsabilidad?, entre otras.

- Copias de seguridad: Mantén copias de seguridad en ubicaciones físicas o en la nube fuera de las redes comprometidas para asegurar que puedas restaurar los datos sin pagar el rescate.

- Almacenamiento en la nube: Fomenta el uso de plataformas como OneDrive corporativo o para el almacenamiento seguro de archivos importantes.

Consideraciones finales:

- Nunca pagues el rescate: Pagar el rescate no garantiza que recuperarás los archivos y solo fomenta el ciclo de ataque. Además, puedes quedar marcado como un objetivo fácil para futuros ataques, promueve este ciber delito, no son económicos, y no hay garantía de que obtengas el descifrador.

- Verifica la existencia de puertas traseras: Después de un ataque, es crucial comprobar si los atacantes han dejado acceso persistente al sistema.

- Ciberseguros: Contratar un ciberseguro puede ayudar a mitigar impactos reputacionales y financieros, generalmente estos vienen acompañados de apoyo jurídico, legal, forenses, formaciones, entre otros. Grandes empresas suelen exigir a sus socios que tengan ciberseguros y un gobierno de seguridad.

- Evaluación forense: Realiza un análisis forense para comprender cómo ocurrió la infección, identificar al "paciente cero", hasta donde pudo llegar el ataque, y tomar medidas preventivas más específicas. Esto puede iniciarse desde que se identifica que hay un ataque en curso o posterior, con mayor recomendación cuando se ha detectado el Ransomware para tomar acciones tempranas.

- Equipo de seguridad: Cuenta con un equipo de seguridad propio o externo, capaz de aconsejar o liderar crisis de este tipo y de implementar marcos y controles de seguridad.

- Equipo de crisis: Cuenta con un líder y equipo de crisis para poder coordinar las diferentes acciones para cualquier escenario que afecte la seguridad o continuidad de las operaciones (incluidas crisis por Ransomware).

Luis Alexander Oviedo Regueros, GRC Expert Consultant

Juan Tárrega, GRC Head Manager

La entrada ¿Cómo se comporta un ataque de Ransomware, como identificarlo y cómo actuar ante este? se publicó primero en Áudea.

La caída de CrowdStrike 22 Jul 2024 1:12 AM (8 months ago)

La Caída de CrowdStrike

CrowdStrike es una plataforma de ciberseguridad basada en la nube utilizada por una parte importante del mercado tecnológico global. Entre sus clientes se encuentra Microsoft, el cual sufrió una caída el pasado viernes que provocó significativas interrupciones en importantes empresas en todo el mundo, debido a un problema en la actualización del software de seguridad. CrowdStike informó sobre un fallo relacionado con su producto Falcon Sensor, el software es el encargado de detectar y detener por si mismo cualquier amenaza cibernética. Lo que ha provocado que numerosos sistemas Windows se bloqueen, causando la pérdida inmediata de todo el trabajo no guardado y potencialmente señalando problemas más graves de hardware o software. El director ejecutivo de CrowdStrike, George Kurtz, dijo que la interrupción de este viernes no fue un incidente de seguridad ni un ciberataque. Confirmó que el problema era porque había un defecto en una "actualización de contenido única para hosts de Windows".¿Cómo afectó en España?

En España los principales sistemas de la red de aeropuertos se vieron afectados, según el balance efectuado por Aena sobre los efectos causados, indicó que hubo retrasos en la mayoría de vuelos operados y 400 cancelaciones hasta las 19:00, un 6,5% de las operaciones diarias. La Empresa Municipal de Autobuses de Madrid (EMT), Telefónica, varios hospitales o el Ayuntamiento de Madrid, también vieron durante unas horas sus sistemas caídos, al igual que otras grandes empresas y bancos mundiales. Como ya ha indicado George Kurtz en sus redes sociales, el problema ya está identificado y solucionado quedando en un mal recuerdo. TwitterLa entrada La caída de CrowdStrike se publicó primero en Áudea.

Entrevista a Soraya Sabio, el detrás del C1b3rwall 2024 10 Jul 2024 1:05 AM (9 months ago)

El detrás del C1b3rwall 2024, Entrevista a Soraya Sabio

La concienciación y la formación en Ciberseguridad son fundamentales para fortalecer las defensas de cualquier organización. A través de programas de educación y cursos especializados, los empleados pueden aprender a identificar y responder adecuadamente a las amenazas cibernéticas, minimizando así los riesgos, y protegiendo la integridad de la información de las empresas. Nuestra entrevistada de hoy bien lo sabe, y por eso hemos querido beneficiarnos de sus más de 11 años de experiencia en el sector, y preguntarle a nuestra compañera Soraya Sabio (Chief Commercial Officer de Áudea) sobre el tema. Aprovechando además, que hace unas semanas participó en el acto de Reconocimientos del Foro Nacional de Seguridad junto con el CCN en el evento anual organizado por la Policía Nacional, C1b3rwall 2024, hemos profundizado en esta colaboración y esto es lo que nos ha contado:No es la primera vez que vemos a Áudea participar en alguna ponencia o evento junto con el CCN, ¿Cómo empezó esta colaboración?

Nuestra colaboración con el CCN se remonta a 2014. Han pasado ya 10 años desde que iniciamos una estrecha colaboración en la producción de material formativo en materia de Ciberseguridad y hemos ido creciendo y participando en distintas iniciativas a lo largo de los años. En concreto nuestra participación en el C1b3erwall este año fue precisamente para poner en valor una de las iniciativas que se habían propuesto en el Foro Nacional de Ciberseguridad y que por fin se había materializado.Todo esto se realiza desde el departamento de formación de Áudea, ¿Cómo definirías su papel?

El papel del equipo de elearning y producción aporta frescura, conocimiento en la materia, creatividad , ideas y la capacidad de materializarlas, si bien esto es un trabajo en equipo donde intervienen otros jugadores importantes como Wiktor Nykiel y su mente privilegiada para crear desde el punto de vista técnico, toda la maquinaria que está detrás de los simuladores y roleplays. Para mí, nuestro equipo de Áudea y Wiktor conforman el tándem perfecto que ha dado a luz una verdadera obra maestra, en la que creemos, en la que hemos trabajado con mucha ilusión de manera incesante, y siempre, siempre, siempre, contagiados por el entusiasmo y dedicación de Pablo López, al que no podemos estar más agradecidos.En el evento vuestra ponencia se baso en la presentación de la utilización de Role Plays para el entrenamiento de la capacidad de reacción ante un ciberincidente. ¿Podrías profundizar más en el cómo y explicarnos los beneficios de este nuevo sistema de formación?

El RolePlay es una técnica de aprendizaje interactiva en la que los participantes asumen roles específicos y actúan en escenarios simulados. Esta metodología se utiliza para recrear situaciones de la vida real de manera controlada, permitiendo a los participantes practicar y desarrollar habilidades en entornos virtuales seguros, vivos y en continua actualización. Y esto último es uno de los principales beneficios que contribuye a desarrollar habilidades críticas ante la toma de decisiones en caso de incidente y fomentar un aprendizaje activo retroalimentado por un feedback inmediato.Con la velocidad de vértigo que impera en el mundo tecnológico y con el avance de la ciberdelincuencia, ¿Qué papel consideras que deben tomar las empresas? ¿Qué papel tienen organizaciones como Áudea en el futuro?

Las empresas deben invertir más en Ciberseguridad y ser más proactivas en lugar de reactivas. No sólo hay que estar preparado ante la ofensiva si no también para tener una capacidad de reacción adecuada que impacte lo menos posible en el negocio. Consultoras como Áudea juegan un papel vital para ayudar a las organizaciones en definir estrategias de seguridad adecuadas, cumplir con los estándares y regulaciones y generar una verdadera cultura de seguridad entre los usuarios para que éstos se conviertan en el primer cortafuegos ante cualquier ataque.Dentro de tu larga trayectoria en el sector, ¿Cuáles son los mayores desafíos a los que nos enfrentamos? ¿Cómo definirías tú la tan nombrada Inteligencia Artificial?

Desafíos hay infinitos, cada día es un reto, siempre hay que estar alerta y nunca bajar la guardia. Los ataques son cada vez más sofisticados y la regulación por otro lado es cada vez mayor y más exigente, por tanto, los que estamos en el lado de ayudar a las organizaciones a estar protegidos, mejorar su capacidad de respuesta ante un ataque o cumplir con la regulación, estamos en la cresta de la ola y debemos ser muy exigentes con nuestra capacidad de dar servicio, rodearnos de los mejores profesionales y postularnos siempre como el mejor aliado de nuestros clientes ante los ciberdelincuentes. Con respecto a la IA, se están escribiendo ahora ríos de tinta sobre sus pros y sus contras, el reglamento, se están creando nuevos roles y departamentos en las Organizaciones…. Sin duda es un tsunami a todos los niveles y otro desafío de dimensiones infinitas al que enfrentarnos.¿Qué métodos consideras que son más efectivos para educar y concienciar a los empleados en Ciberseguridad? ¿Qué papel juegan los CISOS o los directivos en la concienciación en Ciberseguridad?

Los métodos más efectivos desde mi experiencia son aquellos que requieren la interacción humana y entrenan en la toma de decisiones mediante metodologías que aplican elementos gamificados, ágiles y con feedbacks inmediatos basados en el ensayo-error. Vivimos en la era de la Sociedad de la Inmediatez, queremos ver resultados rápidos y consumimos aquello que nos va a dar una satisfacción de manera inmediata. Los CISOS juegan un papel crucial para definir los planes estratégicos de concienciación y alinearlos con la estrategia de ciberseguridad de las Organizaciones. De un tiempo a esta parte, cada vez son más los CISOS que forman parte del Comité de Dirección y esta condición es fundamental para trasladar la importancia de invertir en Ciberseguridad al Negocio.Para terminar, ¿Qué consejos darías a las nuevas empresas para establecer una base sólida en Ciberseguridad desde el principio?

La Ciberseguridad empieza con la evaluación de riesgos y amenazas, es un pilar fundamental sobre el que basar cualquier estrategia. Es esencial comprender las amenazas a las que se enfrenta la Organización y cómo pueden afectar a sus activos digitales. También se debe controlar los accesos para que solo las personas adecuadas tengan acceso a los recursos apropiados, se debe proteger la infraestructura de comunicaciones que conecta los sistemas y dispositivos, parchear, actualizar configuraciones, establecer políticas de seguridad, privacidad y continuidad de negocio, concienciar y comunicar al respecto, realizar auditorías periódicas para evaluar el estado de la Seguridad, tener definido un plan de respuesta a incidentes para minimizar el daño…. Establecer una base sola implica inversión, tiempo y dedicación constante y no es baladí el no tomarse en serio la Ciberseguridad. https://c1b3rwall.policia.es/congresoLa entrada Entrevista a Soraya Sabio, el detrás del C1b3rwall 2024 se publicó primero en Áudea.

Bluesnarfing: el ciberataque por bluetooth del que alerta la Policía Nacional 19 Jun 2024 2:47 AM (9 months ago)

Bluesnarfing: el ciberataque por bluetooth del que alerta la Policía Nacional

¿Habías oído hablar alguna vez de Bluesnarfing? Este ciberataque mediante bluetooth seguramente te parece incluso absurdo, pero la Policía Nacional no opina lo mismo… ya que hasta han publicado en sus redes sociales un video explicando en que consiste esta nueva amenaza, alertando a la población. Como cualquier ataque de phishing, la finalidad de esta estafa es robar tus datos personales para cometer otros delitos de mayor gravedad, como suplantar tu identidad, robar tu dinero o pedir un rescate por tu información.¿En que consiste el bluesnarfing?

La manera de acceder a tu información que utiliza esta estafa es a través del bluetooth de tus dispositivos. Hoy en día es raro que nuestros móviles, por ejemplo, no tengan activos los sistemas de wifi y bluetooth de manera sistemática, para evitarlo necesitas desactivar esta acción automática a través de los ajustes de tu teléfono. Y eso bien lo saben los atacantes que aprovechan para usarlo como puerta de acceso, y aunque necesiten tener una distancia no muy grande y que el propietario acepte la solicitud que envíen, si hasta la Policía Nacional y la OCU advierten de estos delitos, es porque los delincuentes consiguen su objetivo. Además, aunque el medio más efectivo sea a través de un smartphone, también pueden utilizar esta técnica a través de tabletas o portátiles, y una vez dentro ya no necesitan más permisos para acceder a correo, mensajes de texto, apps, u otros archivos.Cómo evitar un ataque de bluesnarfing

Imagínate que estas de viaje de trabajo y decides ponerte a trabajar en el aeropuerto con tu portátil/móvil, y sin darte cuenta tienes activado el bluetooth por defecto… Sin querer aceptas una notificación pensando que es un aviso de una reunión o un correo y cuando te quieres dar cuenta está en peligro toda la información confidencial de tu empresa….Para evitar estos posibles problemas lo mejor es seguir estos sencillos consejos:

- Rechaza cualquier solicitud sospechosa que venga de contactos/usuarios desconocidos

- Activa el bluetooth sólo cuando lo vayas a utilizar

- Apaga la opción automática de tu móvil para evitar que se conecte o se mantenga activo la conexión bluetooth

- Mantén actualizados todos tus dispositivos

- Cuida la información y la manera de almacenar archivos en tus dispositivos, es más seguro utilizar la nube para guardar tus documentos

La entrada Bluesnarfing: el ciberataque por bluetooth del que alerta la Policía Nacional se publicó primero en Áudea.

TICKETMASTER, vendedora oficial de entradas de la gira de Taylor Swift victima de un ciberataque 5 Jun 2024 12:02 AM (10 months ago)

TICKETMASTER, vendedora oficial de entradas de la gira de Taylor Swift victima de un ciberataque

Coincidiendo con la esperadísima gira de Taylor Swift, Ticketmaster sufre un nuevo ciberataque donde se estima que más de 500 millones de datos de clientes han sido robados. Esta plataforma se encargaba de vender las entradas de “Eras Tour” de la gran estrella del pop actual, lo que ha generado que los ciberdelincuentes se interesaran en atacar la plataforma como si de swifties se tratara. La compañía ya se encuentra investigando lo ocurrido, después de comprobar que los datos robados se han puesto a la venta en #darkweb. Datos que incluirían la fecha de caducidad y los cuatro últimos dígitos de la tarjeta, de dichos usuarios, además de creer que también se han accedido a datos personales como direcciones, teléfonos, etc. Todos los días se publican noticias con titulares referentes a estos temas: ciberataques, robo de datos, rescates… Y lo que más sorprende es saber que las grandes empresas son las más perjudicadas. Nosotros a nivel usuario podemos llevar a cabo una serie de protocolos y buenas prácticas para evitar sufrir el robo de nuestros datos:- Utilizar contraseñas robustas y diferentes

- No abrir correos o mensajes fraudulentos

- Utilizar medios de pago seguros

- Evita conectarte a wifis gratuitos

- Actualiza tus dispositivos con frecuencia

- Elegir un proveedor de almacenamiento de datos fiable

- Ser transparente y obtener el consentimiento de los usuarios

- Un buen plan de formación y concienciación para empleados

- Establecer una política de privacidad

- Hacer auditorías periódicas

La entrada TICKETMASTER, vendedora oficial de entradas de la gira de Taylor Swift victima de un ciberataque se publicó primero en Áudea.

Diario Hacker: Vol I 14 Apr 2024 11:18 PM (11 months ago)

Diario Hacker: Vol I

En un mundo cada vez más digitalizado, la ciberseguridad se ha convertido en un componente crítico de la estrategia empresarial. Las amenazas cibernéticas evolucionan constantemente, lo que exige que las organizaciones estén siempre un paso por delante en la protección de sus activos digitales. Recientemente, uno de nuestros clientes (una compañía líder en tecnología) se sometió a una auditoría completa sobre sus sistemas web y aplicaciones, la cual fue llevada a cabo por parte de nuestros expertos en ciberseguridad. En este artículo, analizaremos esta destacada auditoría y cómo un fallo de seguridad nos permitió obtener el control sobre la infraestructura de nuestro cliente.El Panorama de Ciberseguridad Actual

Antes de sumergirnos en los detalles de la auditoría en cuestión, es esencial comprender el contexto actual de la ciberseguridad empresarial. Las amenazas online y los vectores de ataque se han vuelto cada vez más sofisticados y, a menudo, difíciles de detectar. Los ciberdelincuentes están constantemente buscando nuevas formas de infiltrarse en las redes corporativas y acceder a información confidencial. En este entorno, la realización de auditorías de ciberseguridad regulares es crucial para identificar y abordar vulnerabilidades antes de que puedan ser explotadas.Pequeños problemas…

Como en todos los ejercicios de ciberseguridad que realizamos, el primer paso fue investigar y recopilar toda la información posible sobre las plataformas auditadas y sus posibles puntos de entrada. Este análisis nos sirve para entender el estado de las aplicaciones y actuar desde un punto de vista acorde al de un ciberdelincuente que haya decidido poner en riesgo la seguridad de nuestro cliente. Lamentablemente para nuestros auditores, la investigación inicial y las posteriores pruebas demostraron que la postura de los desarrolladores con relación a materia de ciberseguridad era robusta. No era la primera vez que auditábamos la infraestructura y productos de este cliente, y pudimos observar cómo habían aprendido de experiencias de auditorías anteriores. Las aplicaciones estaban correctamente bastionadas, no encontramos parámetros inyectables, la lógica de la aplicación parecía impecable, el control de accesos era robusto, etc. En resumen, no parecía que hubiese mucho que pudiésemos conseguir… ¿o sí? Una nueva implementación por parte del cliente en una de las aplicaciones fue el uso de servidores de caché debido al incremento de usuarios y la necesidad de proporcionar un servicio lo más rápido y estable posible. Estos servicios intermediarios almacenan las respuestas estáticas de los servidores para no tener que volver a solicitarlas, lo que ahorra tiempo y ancho de banda. Como regla general, los elementos almacenados en caché no contienen información privada o sensible. Los servidores de caché sólo almacenan contenido público y estático -como imágenes, archivos CSS y documentos PDF- que no sea específico del usuario. Cuando los servidores almacenan en caché respuestas estáticas, todo el mundo se beneficia de ello. Pero ¿qué ocurre cuando un servidor almacena en caché una respuesta no estática que contiene información sensible? El servidor empezará a servir la respuesta en caché a todo el mundo a partir de ahora, haciendo pública cualquier información sensible que contenga.… ¡grandes soluciones!

Un detalle remarcable sobre la plataforma auditada es que ofrecía a los usuarios la posibilidad de usar entornos virtuales y otros servicios según el nivel de su suscripción. Para ello, disponían de varias herramientas a través de su perfil, destacando la posibilidad de usar su propia clave API para automatizar este proceso. Estos perfiles privados son páginas generadas dinámicamente en función de cada usuario, por lo que no se guardan en caché, pero los servidores de caché pueden ser engañados para almacenar copias locales de datos sensibles y servirlas a otros usuarios mediante la confusión de rutas. Los ataques de Web Caché Deception son el resultado de un desacuerdo entre los componentes sobre la “cacheabilidad” de un objeto determinado. Este desacuerdo puede aprovecharse para engañar a un web caché para que almacene objetos no almacenables en caché. Llegados a este punto, nuestro objetivo era obtener claves API privilegiadas, las cuales se encontraban bajo la ruta /tu-perfil. Estas respuestas, al ser de carácter dinámico, no se almacenaban en caché, por lo que solamente el usuario legítimo podía obtenerlas del servidor.

Aún así, fuimos capaces de forzar al servidor a almacenar estas respuestas dinámicas en caché. Para ello, agregamos sufijos a la ruta con el fin de imitar el comportamiento de los recursos estáticos. En nuestro caso, una llamada a /tu-perfil/audea.jpg conseguía engañar al servidor.

Llegados a este punto, y tras obtener evidencias de las vulnerabilidades, detuvimos la prueba de concepto y procedimos a añadir el fallo de seguridad al informe. Nuestro equipo nunca realiza acciones que puedan ser perjudiciales o puedan afectar a otros usuarios de la plataforma.

Tras la revisión del informe por parte del cliente y antes de aplicar las soluciones recomendadas por nuestro equipo de especialistas, el cliente nos propuso realizar una prueba para valorar realmente si un actor malicioso podría aprovecharse de la vulnerabilidad encontrada. Tras discutir el alcance, nos pusimos manos a la obra.

Procedimos a replicar la prueba de concepto, pero esta vez la enviamos a través del formulario de contacto de la página web, haciéndonos pasar por un usuario con problemas técnicos. Nuestra esperanza era que algún empleado interno accediese a la ruta adjunta.

Una vez obtenida respuesta por parte del soporte técnico, procedimos a comprobar los resultados. Nuestra víctima había caído en la trampa y el perfil del empleado estaba almacenado en caché, junto a su clave API privilegiada, la cual no contaba con restricciones de acceso y tenía permisos sobre todos los recursos de la red.

Después de compartir los resultados nuevamente con el cliente, se aplicaron las soluciones pertinentes y se ejecutó un retest con el fin de asegurar que el fallo ya no se encontraba disponible.

Llegados a este punto, nuestro objetivo era obtener claves API privilegiadas, las cuales se encontraban bajo la ruta /tu-perfil. Estas respuestas, al ser de carácter dinámico, no se almacenaban en caché, por lo que solamente el usuario legítimo podía obtenerlas del servidor.

Aún así, fuimos capaces de forzar al servidor a almacenar estas respuestas dinámicas en caché. Para ello, agregamos sufijos a la ruta con el fin de imitar el comportamiento de los recursos estáticos. En nuestro caso, una llamada a /tu-perfil/audea.jpg conseguía engañar al servidor.

Llegados a este punto, y tras obtener evidencias de las vulnerabilidades, detuvimos la prueba de concepto y procedimos a añadir el fallo de seguridad al informe. Nuestro equipo nunca realiza acciones que puedan ser perjudiciales o puedan afectar a otros usuarios de la plataforma.

Tras la revisión del informe por parte del cliente y antes de aplicar las soluciones recomendadas por nuestro equipo de especialistas, el cliente nos propuso realizar una prueba para valorar realmente si un actor malicioso podría aprovecharse de la vulnerabilidad encontrada. Tras discutir el alcance, nos pusimos manos a la obra.

Procedimos a replicar la prueba de concepto, pero esta vez la enviamos a través del formulario de contacto de la página web, haciéndonos pasar por un usuario con problemas técnicos. Nuestra esperanza era que algún empleado interno accediese a la ruta adjunta.

Una vez obtenida respuesta por parte del soporte técnico, procedimos a comprobar los resultados. Nuestra víctima había caído en la trampa y el perfil del empleado estaba almacenado en caché, junto a su clave API privilegiada, la cual no contaba con restricciones de acceso y tenía permisos sobre todos los recursos de la red.

Después de compartir los resultados nuevamente con el cliente, se aplicaron las soluciones pertinentes y se ejecutó un retest con el fin de asegurar que el fallo ya no se encontraba disponible.

Nuestro sello de calidad

En Áudea, nuestra principal prioridad es la seguridad de nuestros clientes. Nos enorgullece ofrecer servicios de auditoría de ciberseguridad de alta calidad y estar siempre dispuestos a ir más allá para proteger los activos digitales de las organizaciones. Como demuestra la satisfacción de nuestros clientes, nuestra dedicación a la ciberseguridad es inquebrantable. En un mundo donde las amenazas cibernéticas evolucionan constantemente, es fundamental contar con un equipo de expertos en ciberseguridad que esté al tanto de las últimas tendencias y técnicas utilizadas por los ciberdelincuentes. Nuestra empresa se esfuerza por mantenerse a la vanguardia de la ciberseguridad, lo que nos permite identificar y abordar incluso las vulnerabilidades más sutiles. Además, nuestro compromiso no se limita a la identificación de vulnerabilidades, sino que también incluye trabajar en estrecha colaboración con nuestros clientes para implementar las soluciones recomendadas y garantizar la protección continua de sus sistemas.Kike Fontán

Senior Cybersecurity Consultant

La entrada Diario Hacker: Vol I se publicó primero en Áudea.

CONTROL DE PRESENCIA, SISTEMAS BIOMÉTRICOS. (CRITERIO DE LA AEPD) 19 Feb 2024 10:07 PM (last year)

CONTROL DE PRESENCIA SISTEMAS BIOMÉTRICOS (CRITERIO DE LA AEPD)

Durante estos últimos años el uso de la huella dactilar se ha hecho cada vez más extensivo en el mundo empresarial y, como bien sabemos, los sistemas de control biométrico han estado en el foco de la polémica para los profesionales de la privacidad, desde que las empresas están obligadas a registrar la jornada laboral de los empleados. La normativa, y los pronunciamientos de las distintas autoridades en materia de protección de datos, ha estado sujeta a continuos cambios que han generado una inseguridad jurídica que puede desembocar en cuantiosas multas.En este sentido, ¿cuál ha sido el último pronunciamiento respecto al uso de datos biométricos en el entorno empresarial?

La Agencia Española de Protección de Datos (en adelante, AEPD), ha publicado la Guía sobre tratamientos de control de presencia mediante sistemas biométricos, la cual ha supuesto un cambio de criterio en cuanto a la regulación de los tratamientos de control de acceso y registro horario mediante datos biométricos (huella dactilar, reconocimiento facial, etc.). Al ser de gran envergadura el impacto que este nuevo criterio de la AEPD puede generar en las organizaciones que realizan estos tratamientos, es de interés resaltar los puntos clave de esta Guía. En esta Guía la AEPD establece que tanto si el sistema se utiliza para la "identificación" como la "autenticación", el tratamiento de datos derivado del mismo tendrá la consideración de tratamiento de alto riesgo al tratar categorías especiales de datos. Al tratarse de categorías especiales de datos, su tratamiento estará sujeto a la prohibición general que existe para tratar este tipo de datos, recogida en el artículo 9.1 del RGPD salvo que se cuente con una de las excepciones previstas en la norma para el tratamiento de este tipo de datos recogidas en el artículo 9.2 RGPD y siendo, en cualquier caso, necesario contar con una de las bases jurídicas previstas en el artículo 6 RGPD. De esta forma, se deja sin vigencia el criterio anterior de la AEPD a este respecto en virtud del cual consideraba que atendiendo a una finalidad u otra (autenticación u identificación), se estarían o no tratando datos de categorías especiales de datos.¿Existe alguna excepción de las establecidas en el artículo 9.2. del RGPD que permita levantar la prohibición respecto al tratamiento de datos biométricos?

De todas las excepciones previstas, la AEPD centra su análisis en las únicas dos que podrían tener cabida en este tratamiento de datos: El consentimiento y la existencia de una norma con rango de Ley. En relación a ambas excepciones, la AEPD establece lo siguiente:- Consentimiento explícito (excepción 9.2 a): La AEPD entiende que el consentimiento no sería una base jurídica válida, además de por el desequilibrio entre empleador y empleado, por la posible equivalencia de tratamientos y existir sistemas menos invasivos y, por tanto, no superar, el tratamiento, el juicio de necesidad. Es decir, si realmente existen alternativas disponibles al tratamiento de datos biométricos que impliquen menor riesgo para los derechos y libertades de las personas, el tratamiento de datos biométricos deja de ser necesario.

- Existencia de una norma con rango legal (Excepción 9.2 b): No se permite amparar el tratamiento en el cumplimiento de obligaciones legales a tenor de la excepción 9.2 b) ya que no existe una autorización ni obligación especifica en ninguna ley que habilite o exija el tratamiento de este tipo de datos biométricos con las finalidades pretendidas (en concreto para el cumplimiento de la obligación del registro horario). En esta línea tal y como determina la AEPD: “en la actual normativa legal española no se contiene autorización suficientemente específica alguna para considerar necesario el tratamiento de datos biométricos con la finalidad de un control horario de la jornada de trabajo. La autorización suficientemente específica no se encuentra para el personal laboral, puesto que los artículos 20.3 y 34.9 del Real Decreto Legislativo 2/2015, de 23 de octubre, por el que se aprueba el texto refundido de la Ley del Estatuto de los Trabajadores, no contienen tal autorización. Tampoco para el personal sometido a una relación jurídica administrativa al no constituirse en necesaria habilitación la previsión relacionada con el cumplimento de jornada y horario a la que alude el art. 54.2 del texto refundido de la Ley del Estatuto Básico del Empleado Público (EBEP), aprobado por Real Decreto Legislativo 5/2015, de 30 de octubre”. Es decir, si bien existe una normativa que obliga a las organizaciones a llevar un registro horario de sus empleados, no existe ninguna que obligue a las organizaciones a que dicho registro deba producirse a través de los datos biométricos de los interesados.

Con carácter adicional a lo anterior, para la AEPD, este tratamiento de datos lleva adherido, entre otros, los siguientes riesgos:

- Los datos biométricos recogidos en el marco del tratamiento de control de presencia son susceptibles de ser utilizados para finalidades diferentes de las iniciales, (seguridad física, control de acceso a ciertos espacios o recursos de la propia entidad, evaluación de rendimiento laboral, etc.).

- Por otro lado, en la implementación de este tipo de sistemas pueden surgir riesgos adicionales de protección de datos (como por ejemplo sesgos en los perfilados, identificaciones incorrectas, suplantación de identidad, o denegación de acceso a servicios por errores en la captación de los datos) y surgir potenciales incumplimientos. Esto podría ocurrir como consecuencia de una renovación o actualización de los componentes del propio sistema, una vez ya estuviera implantado.

Departamento Legal

Audea Seguridad de la Información

La entrada CONTROL DE PRESENCIA, SISTEMAS BIOMÉTRICOS. (CRITERIO DE LA AEPD) se publicó primero en Áudea.